البرامج الضارة هو مجرد مصطلح يشير إلى جميع البرامج التي صُممت لأهداف مؤذية ولذلك من المستحيل معرفة عدد هذه البرامج في الوقت الحاضر. من المعروف وجود مجموعة متنوعة من البرامج الضارة التي تعمل بصورةٍ مختلفة. هذه البرامج يمكن أن تتحكم بالبرامج وأجهزة الحاسوب الأخرى أو بجهاز آخر تصيبه، بهذه الطريقة، يمكن أن تصل إلى معلومات المستخدم وتعرضها للخطر.

تحذر الشركات التي تنتج البرامج والأجهزة من وجود هذه البرامج الضارة وتبذل قصارى جهدها لمنع منتجاتها من وجود نقاط ضعف تسمح للبرامج الضارة من الوصول إلى البيانات، ومع ذلك، لا يمكن تجنب ذلك بنجاح. هذا أحد الأسباب الذي يدفع الشركات إلى تقديم تحديثات لبرامجها بصورةٍ دائمة. على كل حال، في الواقع أن أكثر ما يعرِّض معلومات المستخدم للخطر هو المستخدم نفسه. يحدث هذا نتيجة للأخطاء البسيطة وأساليب التلاعب من قبل المجرمين الإلكترونيين.

يتضمن هذا المقال

الجزء 1. كيفية استخدام الخصم للبرامج الضارة لاستهدافي

من المستحيل بالضبط معرفة عدد البرامج الضارة الموجودة حالياً لكن من المعروف أنه يوجد طريقتين للإصابة بالبرامج الضارة.

عبر الإنترنت

من الضروري الحذر لأن الشبكة العامة أو الخاصة قد يدخلها مهاجم من قبل، ولذلك لا يجب الاتصال بشبكة غير معروفة. بالإضافة إلى ذلك، من المعروف أن أكثر الطرائق شيوعاً للإصابة هي من خلال الخداع أو استراتيجيات هندسة الشبكات الاجتماعية التي تدفع الأشخاص لتحميل البرامج الضارة بصورةٍ طوعية، على سبيل المثال: من خلال العناصر المرفقة بالبريد الإلكتروني، أو النوافذ المنبثقة أثناء التصفح أو حتى المواقع المخادعة.

من خلال التفاعل المادي

يمكن أن يحدث هذا عندما يصل شخص ما جهاز تخزين مُصاب مسبقاً إلى الحاسوب وعندها يمكن أن يُصاب الحاسوب إذا لم يكن يتضمن نظام حماية لمنع ذلك. على كل حال، من المهم أن تضع في حسبانك أن أنظمة الحماية ضد هجمات البرامج الضارة ليست مضمونة. صُمِّمت أنظمة الحماية هذه اعتماداً على ملايين البرامج الضارة التي حُدِّدت بنجاح حتى الآن. بمعنى آخر، قد لا تكتشف أنظمة الحماية تهديداً إذا كانت البرامج الضارة مُعقدة جداً. ولهذا السبب، من الشائع بصورةٍ متزايدة إدراك مخاطر تصفح الإنترنت والتدابير الوقائية التي يمكن أن تجنبك الوقوع ضحية للهجوم.

الجزء 2. كيفية حماية الحاسوب من البرامج الضارة

على الرغم من أن الأمن الإلكتروني ليس موضوعاً جديداً، إلا أن أهميته لم تكن بالدرجة التي هي عليها الآن. أشارت الشركات المختصة بحماية الحواسيب أنه من عام 2020 وحتى عام 2021 ازدادت الحالات المتعلقة بالهجمات الإلكترونية بنسبة 600%، والتي كان البريد الإلكتروني مصدراً لما يقل عن 92% من هذه الحالات.

ومن المهم أكثر من أي وقت مضى، اتخاذ التدابير الوقائية. بعد ذلك، سأتحدث عن بعض الطرائق لحماية الحاسوب والمعلومات الشخصية من المهاجمين.

1. مواكبة التحديثات

وفقاً للبيانات المُجمَّعة التي قدمتها الشركات المُطوِّرة لأنظمة الحماية من البرامج الضارة فقد أشارت إلى أن 75% من الإصابات تحدث على الحواسيب التي تتضمن نظام حماية قديم. تأكد من تحديث نظام التشغيل على الدوام.

2. البرامج المُضادة للفيروسات

توجد العشرات من البرامج المضادة للفيروسات التي يمكنها مساعدتك على حماية الحاسوب. بعض هذه البرامج مجانية وتُقدم مستوى عالٍ من الحماية، ومن ناحية أخرى، يمكنك أيضاً اختيار الدفع مقابل برنامج مُتميز مضاد للفيروسات حيث يُقدم عادةً مزايا إضافية مثل تحليل البريد الإلكتروني والمساعدة في تصفح الويب.

3. برامج مكافحة التجسس

الفيروس وبرنامج التجسس ليسا متماثلين، لكنهما متشابهان جداً. أكبر اختلاف بين برنامج التجسس والفيروسات هو أن الفيروسات يمكنها إعادة إنتاج نفسها والانتشار من حاسوب إلى آخر في حين أن برنامج التجسس يبقى على الحاسوب. بصورةٍ عامة، يستطيع البرنامج المُضاد للفيروسات اكتشافها، لكن قبل التسليم بالأمر، تحقق من أن البرنامج المُضاد للفيروسات يوفر حماية ضد هذا النوع من التهديد.

4. جدران الحماية

يمكن أن يكون جدار الحماية جهازاً أو برنامجاً أو الاثنين معاً في نفس الوقت ويراقب حركة الشبكة الواردة والصادرة. يعمل هذا بصورة فلتر ويُحدد ما إذا كنت تسمح بالحركة أو حظرها اعتماداً على مجموعة من قواعد الحماية، التي يُحددها نظام التشغيل عادةً. بصورةٍ عامة، تُفعَّل هذه الميزة وتُكوَّن بصورةٍ افتراضية، لكن يُنصح بالتحقق من كل شيء على ما يرام.

5. اختيار كلمات مرور قوية

وفقاً للبيانات المُجمَّعة من قبل شركة مُختصة بتقديم خدمات حماية الحواسيب، فقد أشارت إلى أن 77% من الأشخاص اعترفوا باستخدام كلمات مرور ضعيفة، وأن 56% قالوا أنهم لا يغيرون كلمات المرور أبداً وأن 42.7% من المستخدمين يستخدمون كلمة المرور نفسها دائماً.

كلمة المرور القوية هي التي لا تتضمن أحرف غير أبجدية رقمية. كلمة المرور القوية هي كلمة طويلة في الأساس. ينصح الخبراء باستخدام جمل بصفتها كلمات مرور لأنها تتضمن عدداً كبيراً من الأحرف ومن السهل على المستخدم حفظها.

6. استخدام مصادقة أقوى

مُصادقة المستخدم موجودة منذ اكثر من عشرين عاماً. المصادقة بالأساس هي فلتر ثانٍ وتتضمن تأكيداً بأن الشخص الذي أدخل كلمة المرور لديه الصلاحية لامتلاك هذه الكلمة. توجد ثلاثة أنواع مختلفة على الأقل:

المُصادقة عن طريق المعرفة: اعتماداً على المعلومات التي يعرفها المُستخدم. أسئلة أساسية مثل: أين وُلدت أو ما اسم حيوانك الأليف ومكان دراستك.

المصادقة على العضوية: اعتماداً على شيءٍ يمتلكه المستخدم. على سبيل المثال: استخدام هاتف ذكي أو ساعة ذكية أو منتج مفاتيح.

المصادقة عن طريق الصفات: اعتماداً على بعض الصفات الجسدية للمستخدم. على سبيل المثال نظام القياسات الحيوية.

7. احذر من الأشياء التي تنقر عليها

واجه الجميع ظهور إعلان من مكان مجهول ليطلب منك النقر عليه دون قصد. من الواضح أن هذه الأنواع من التهديدات هي أقل تكراراً لأن المتصفحات نفسها تحظر هذا النوع من التفاعل. ولكن مع ذلك، هل سبق وأن توقفت عن النظر إلى أسفل المتصفح؟ عندما تضع مؤشر الماوس على عنصر قابل للنقر مثل الزر أو الرابط، فسيُظهر المكان الذي سيقودك إليه دون الحاجة إلى النقر عليه. هذا الإجراء ممل لكنه مهم جداً، حيث أنه واحدٌ من أكثر الطرائق فعالية لتجنب الوقوع ضحية الخداع.

على سبيل المثال، يُعد "www.google.com" عنواناً رسمياً وآمناً، في حين أن "www.gooogle.com" أو "www.gogle.com" يتضمنان أخطاءً إملائية وقد يشير هذا إلى وجود موقع إلكتروني مخادع. وقبل النقر على رابطٍ أو زرٍ، تحقق من أن الموقع الإلكتروني الذي سيقودك إليه آمن ومكتوب بصورة صحيحة عن طريق تحريك المؤشر فوقه.

8. التسوق بأمان

في الوقت الحاضر، من الشائع جداً أن تشتري أغراضك عبر الإنترنت. وعادةً ما يكون ذلك سهلاً وسريعاً وآمناً جداً. ومع ذلك، عليك التأكد من أن الموقع الذي تشتري منه آمن. لا تنسى التحقق من كتابة اسم مجال الويب بصورةٍ جيدة وانتبه إلى البادئة.

HTTP: يشير هذا الاختصار إلى بروتوكول نقل النص التشعبي. وبمعنى آخر، HTTP هو بروتوكول اتصال يسمح لك بنقل المعلومات على الإنترنت.

HTTPS: من ناحية أخرى، يستخدم HTTPS نوعين من بروتوكولات الاتصال (HTTP + SSL) وهذا يجعل أي نوع من المعلومات تُنقل عبر الشبكة بصورةٍ مشفرة.

وهل يعني هذا أن الصفحة التي تتضمن بروتوكول HTTPS هي آمنة؟

لا. يضمن بروتوكول HTTPS انتقال المحتوى بصورةٍ مشفرة فقط. هذا لا يضمن أن الخادم الذي يجمع البيانات موثوق ولا يضمن عدم اعتراض هذه المعلومات، إنه يضمن فقط انتقالها بصورةٍ مشفرة، ولذلك عند اعتراضها ستكون مُجرد معلومات مُبهمة.

9. احذر من الأشياء التي تشاركها

تذكر أن أخطر صفات الفيروس هي قدرته على استنساخ جميع أنواع الملفات وإصابتها بسهولة. تفحص معظم البرامج المضادة للفيروسات جميع المستندات التي ترسلها وتستقبلها لتجنب هذه الأنواع من المشكلات. ومع ذلك، من المحبذ إجراء التحليل يدوياً للتأكد من تنفيذ هذه العملية قبل إرسال الملف أو فتحه.

10. إنشاء نسخة احتياطية للحاسوب

حتى بعد اتباع جميع هذه الإجراءات الوقائية، فمن الضروري إنشاء نسخة احتياطية لمعلوماتك بين الحين والآخر. يمكن أن تلحق البرامج الضارة الأذى الدائم بسلامة نظام التشغيل بل وحتى الأجهزة.

11. الاستجابة لانتهاكات البيانات

استناداً إلى المعلومات التي جمعتها شركات حماية الحواسيب الرئيسة في الولايات المتحدة الأمريكية، فإن السببين الرئيسين لانتهاك البيانات هما إهمال المستخدمين الذين يكشفون معلوماتهم بصورةٍ طوعية وأخطاء إدارة البيانات من الأجهزة الخارجية.

نستطيع القول أن انتهاك البيانات أمر شائع ولذلك يمكنك ببساطة حماية أهم ملفاتك عن طريق تشفيرها. بهذه الطريقة، إذا خضعت الملفات للفلترة، ستبقى بعيدة عن وصول المهاجمين.

الجزء 3. كيفية حماية الملف باستخدام PDFelement

PDFelement هو أداة احترافية لإدارة الملفات وميزته الرئيسة وفقاً لمبدأ الأمان هي قدرته على حماية الملفات عن طريق كلمات المرور والتواقيع الرقمية، بالإضافة إلى توفير العديد من أدوات الإدارة التي تناسب جميع المستخدمين.

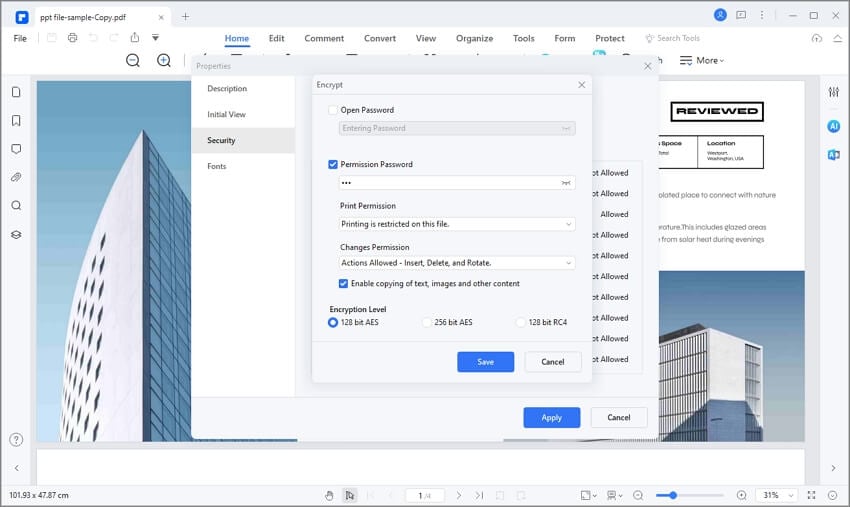

1. كلمة المرور والأذونات

ستسمح لك حماية الملفات بكلمة المرور بتقييد قراءة الشخص الذي ليس لديه الصلاحية لرؤية المحتوى، بالإضافة إلى ذلك، يمكنك تقديم إذن اختياري وبذلك يمكنهم إجراء الطباعة فقط. ستبقى المعلومات بداخل الملف مُشفرة حتى تُكتب كلمة المرور الصحيحة.

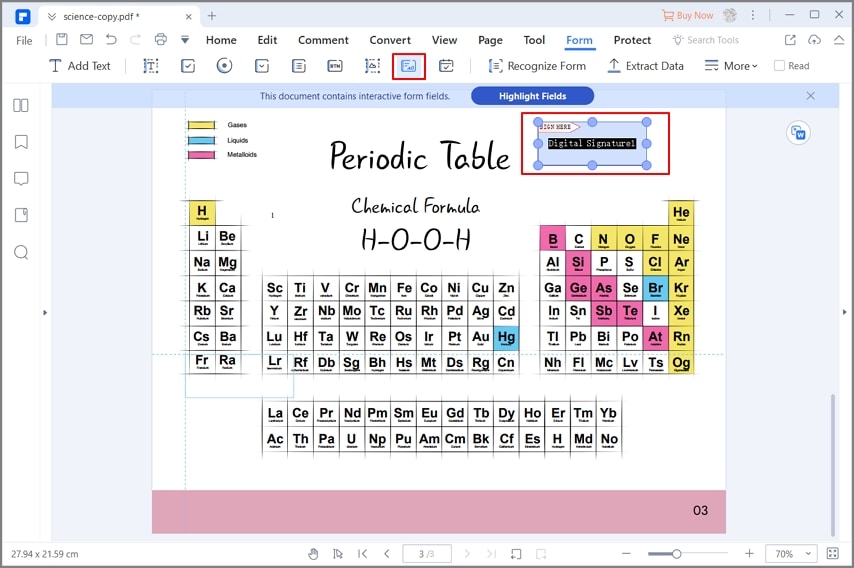

2. التوقيع الرقمي

وكما أشرنا سابقاً، فإن السبب الشائع لانتهاك البيانات في الوقت الحاضر هو إرسال البريد الإلكتروني، وبصورةٍ رئيسة في بيئة العمل. وذلك لأن معظم الشركات توزع النشرات الإخبارية والإشعارات عبر هذه الوسيلة. يوفر PDFelement أداةً لإدارة الملفات على الإنترنت حيث يمكنك من خلالها تخزين الملفات ومشاركتها. تنتقل المعلومات وتُخزَّن ويُعاد إنتاجها بصورةٍ مُشفرة. بالإضافة إلى ذلك، يوفر بعض الأدوات التي تُسهِّل نشر الملفات في بيئة آمنة وخاضعة للسيطرة.

على سبيل المثال: في الشركات، من الشائع إرسال نفس المستند إلى جميع الأشخاص في القسم بهدف الإبلاغ أو جمع التواقيع. وباستخدام PDFelement، تصبح هذه المهمة سهلة للغاية.

كلمات ختامية

الحماية مسألة هامة جداً. تشير التقديرات إلى أن أكثر من 80000 هجوم إلكتروني يحدث كل يوم في السنة. ولهذا السبب، من المهم عدم خفض مستوى حمايتك والحفاظ على تحديث النظام وإنشاء نسخة احتياطية لمعلوماتك وحمايتها في حال حدوث انتهاكات مُحتملة. وبصورةٍ مثالية، لا ينبغي عليك أن تكون ضحية لهجوم إلكتروني، لكن للأسف قد لا يتعلق الأمر بك وحدك. ولحسن الحظ، باستخدام PDFelement لتشفير الملفات يمكنك حماية نفسك وفريقك في نفس الوقت بسهولة كبيرة.